Comment “hacker” Google ? – Tout savoir sur les Google Dorks

Le choix de développer sa propre solution logicielle (application lourde, site Internet, embarqué…) est bien souvent un facteur différenciant pour une entreprise. Il lui permet

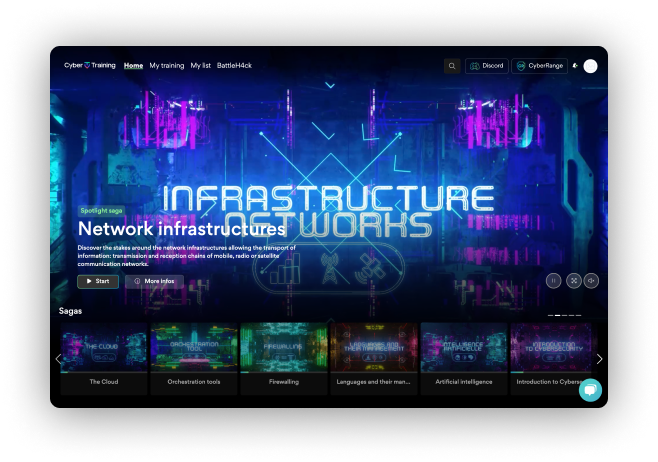

Devenez Ethical Hacker DevSecOps Analyste SOC RSSI Coordinateur Sécurité Administrateur de solution de sécurité

Lancez votre carrière en cybersécurité grâce à nos formations en cybersécurité. Notre plateforme en ligne vous permet de vous entraîner à votre rythme pour une montée en compétences rapide et efficace.

Essai gratuit et sans carte bleue

Les formations CyberTraining sont entièrement en ligne. C’est vous qui gérer votre rythme d’apprentissage. Vous pouvez conserver votre emploi actuel tout en apprenant une nouvelle profession.

Ce sont plus de 700 heures de cours disponibles sur la plateforme, avec des nouveautés tous les mois ! Naviguez parmi nos modules que vous retrouverez en libre accès sur notre plateforme.

Ce cours vous accompagnera dans l’acquisition de la méthodologie nécessaire à la reconnaissance d’un réseau dans le cadre d’un test d’intrusion.

190 min

4,7/5

Découvrez Metasploit, l’outil de test de pénétration open source incontournable. Ce cours vous initiera à l’utilisation de Metasploit.

90 min

4,6/5

Wireshark est un outil extrêmement puissant et polyvalent utilisé dans le domaine de la cybersécurité pour analyser le trafic réseau.

75 min

4,3/5

La mission que nous nous sommes donnée : créer un environnement unique et ergonomique avec tous les outils pour une progression rapide et efficace.

Passez à l’entraînement pour un apprentissage complet et durable. Vous mettez en pratique vos connaissances tout juste acquises au fil de votre parcours.

Sur votre PC ou votre smartphone, formez-vous où vous voulez, quand vous voulez.

Échangez, veillez, partagez avec une communauté d’apprenants passionnés par la cybersécurité.

Débutez votre parcours selon votre niveau. En 1ʳᵉ étape de votre formation, vous réalisez un test de positionnement qui définit votre point de départ sur le parcours.

Éprouvez vos compétences dans un environnement ultra-réel, anciennement réservé à une élite : Les experts d’Airbus Cybersecurity

Découvrez tous nos articles de blog, écrits par nos experts en cybersécurité

Le choix de développer sa propre solution logicielle (application lourde, site Internet, embarqué…) est bien souvent un facteur différenciant pour une entreprise. Il lui permet

Découvrez les TOP 10 des outils d’OSINT dans ce guide détaillé. Explorez des outils essentiels pour l’intelligence open source.

Découvrez tout ce qu’il faut savoir sur l’OSINT dans ce guide complet. De la définition aux techniques avancées, explorez le monde de l’Open Source Intelligence.

Les compétences de vos équipes sont une arme essentielle pour votre résilience en cybersécurité. Formez vos futurs experts en cybersécurité.

Faisons ensemble le diagnostic de vos besoins.

La certification qualité a été délivrée au titre de la catégorie

« ACTIONS FORMATION »

© Seela – 24/11/2022

Organisme de formation

N°11755030075

Cet enregistrement ne vaut pas agrément de l’Etat.

Le certificat Qualiopi est disponible sur ce lien

A propos

Ressources